김익균 (Kim I.K.) 네트워크보안연구실 실장

강구홍 (Kang K.H.) 서원대학교 정보통신공학과 교수

Ⅰ. 서론

사이버 표적공격, 즉 APT공격은 주요 IT기반 시설이나 표적으로 삼은 기업, 기관 등 조직의 네트워크에 다양한 방법으로 은밀하게 침투해 장기간 잠복하면서 기밀정보를 유출하거나 주요 시설의 제어 능력을 확보하는 것을 목표로 한 지능형 사이버공격이다. 주로 APT공격은 일회성이 아니라 장기간에 걸쳐 이뤄지고 다양한 악성코드나 공격루트를 이용하기 때문에 사전에 탐지하고 대응하기 어렵기 때문에 공격근원지의 역추적 또한 불가능한 것으로 알려져 있다.

최근 국내외 기업들은 다양한 APT 탐지 솔루션에 투자 및 상용 제품을 출시하고 있다. 기존 보안장비(Intrusion Prevention System: IPS/Intrusion Detection System: IDS/Web Application Firewall: WAF) 등을 이용하여 시그너처 기반 공격탐지 기술들로부터, 현재 국외 대표 보안기업인 FireEye, 국내 AhnLab 등 다양한 PC 및 네트워크 환경에서 수집되는 행위 및 대용량 로그 데이터를 수집하여 정적분석을 통해서 APT 공격의 징후를 파악하려 시도하고 있다. 이러한 정적분석을 통한 공격징후를 파악하여 공격경유지 및 우회공격을 시도한 공격지를 추적하기 위한 시도가 대학을 포함한 연구기관 및 기업에서 진행되었지만 각 국가망/ISP별 폐쇄적인 관리 체계로 구축된 인터넷 환경이 실제 위치추적의 걸림돌이 되고 있다.

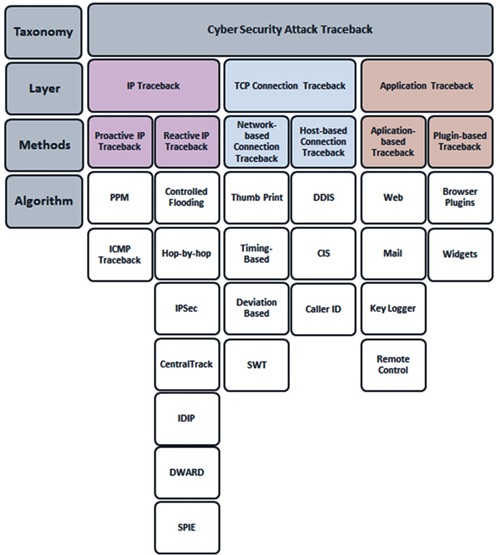

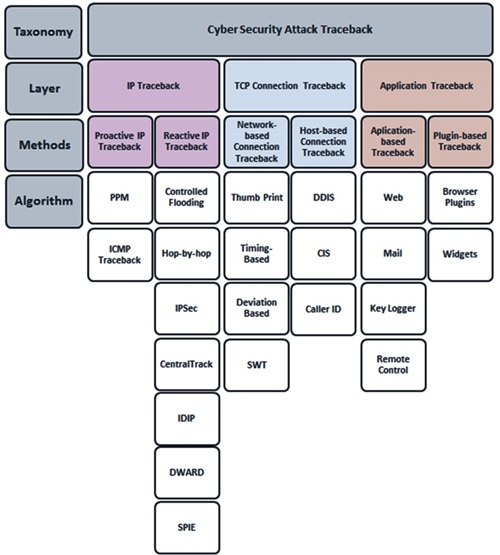

기존의 대표적인 사이버공격 역추적기술은 우회공격을 시도하는 경우의 해커 실제 위치를 추적하는 기술인 Transmission Control Protocol(TCP) 연결 역추적(TCP Connection Traceback or Connection Traceback)과 Internet Protocal(IP)주소가 변경된 패킷의 실제 송신지를 추적하는 기술인 IP패킷 역추적(IP Packet Traceback) 혹은 패킷 역추적(Packet Traceback)으로 크게 분류된다. 각 기술별 다양한 세부 알고리즘 및 방법이 적용 되었으나 현실 적용에 대한 한계점이 존재한다.

본 논문은 이러한 기존 추적기술의 한계점을 극복하기 위하여, APT 공격의 피해 증상 및 사전 징후가 파악된 후, 공격시스템의 위치와 실제 해킹을 시도하는 해커의 위치가 서로 다르다 하더라도 실제 해커의 위치 즉, 공격의 근원지를 추적할 수 있는 기술들에 대해서 살펴본다.

Ⅱ. 사이버 표적공격

일반적으로 APT공격은 일단 지능적(Advanced)형태로 제로데이 취약점이나 루트킷 기법과 같은 고도의 지능적인 보안 위협을 동시 다발적으로 이용해 표적으로 삼은 목표에 침투해 은밀히 정보를 빼돌리는 ‘킬 체인(Kill Chain)’[(그림 1 참조)]을 생성한다.

제로데이 취약점은 프로그램에 문제가 알려지고 난 후 보안패치가 나올 때까지의 시간차를 이용해서 공격하는 형태로서 보안패치가 나오기 전까지는 각종 보안 위협에 무방비로 노출되기에 알려지지 않은 공격이다. 일반적으로 APT 공격은 정찰, 침투, 원격제어 단계 등에서 다양한 공격기법들이 활용되어 중요정보가 유출된다. APT 공격은 특정 기업이나 조직을 노린 표적공격의 대표 유형으로서 원자력 발전소와 같은 중요한 산업 기반시설이나 구글, 야후 같은 유명 인터넷업체, EMC RSA 같은 대표적인 보안업체들이 잇달아 이 공격에 속수무책으로 당하면서 그 우려와 관심이 최근 무척 높아지고 있다.

국내에서는 한국수력원자력 전현직 직원의 개인정보 및 국가기밀인 설계도 유출 사건뿐만 아니라 많은 국가 및 사설 기관들이 APT공격에 무방비 상태로 노출되어 있다. 심지어 아직 알려지지 않은 무수한 해킹 사건들이 진행 중이지만 피해 사건이 발생 되기 전까지 진행 중인 공격이 인지되지 못하고 있다.

Ⅲ. 역추적기술 동향

국내외의 사이버공격 추적기술은 학술적 관점에서의 연구와 함께, 국가 안보적 측면에서의 정부주도 연구개발이 지속되고 있다.

1. 국내 기술동향

먼저 국내의 경우 네트워크 기반 악성코드 추적에 대한 연구가 제한적으로 진행되고 있으나 사이버공격의 추적기술에는 방대한 양의 데이터 수집을 위한 기술이 필요로 하고, 다수의 노드들에 기술이 적용되어야 하는 기술적, 환경적 제약이 존재하여 상용제품으로 출시가 시급하게 이루어지지 못하고 있다.

지난 2008년 한국전자통신연구원의 지능형 사이버 공격감시 및 추적시스템(Attack Monitoring & TRACing: AMTRAC)[2] 기술은 네트워크 트래픽 데이터를 이용하여 공격상황을 탐지하고 공격자의 위치를 지리정보시스템(Geographic Information System: GIS)과 연계하여 고정밀 지도를 통해 시각화하는 기술이다. 이 기술은 전체 네트워크를 그룹화 후에 추적 에이전트를 두어 망을 관리하며 특히 패킷의 해쉬 값에 해당하는 IP헤더 정보를 수집관리(해쉬기반 역추적)하므로 에이전트 설치가 불가능한 구간에 한해서는 공격지나 국외 경유지, 유포지 추적은 불가능하다는 단점이 존재한다. 즉 해쉬기반 역추적기술을 통해서 IP패킷 역추적(IP Packet Trace-back) 혹은 패킷 역추적(Packet Traceback)의 한계점을 보여준다.

또한 다양한 보안업체들은 웹 기반 악성코드 추적을 통해서 공격자 근원지 추적기술을 현실 망에서 활용하기 위한 연구개발이 진행 중이다.

국내의 보안업체들은 웹기반 응용 서비스(웹메일, 웹게시판 등)를 대상으로 추적기술 개발을 추진하고 있다. TRIOPS사의 STEALTH TRACKING(웹서버)은 알려진 포트(80번)를 통한 침입을 탐지하고, 침입자의 위치정보를 실시간으로 파악할 수 있는 웹 기반의 침입자 위치추적 솔루션을 제공하며, 해커스랩의 N-Patrol은 불법 침입의 실시간 탐지와 자동차단 그리고 경보에 이은 즉각 대응기능 등 보안 관제서비스 기능과 실시간으로 침입자의 시스템 추적을 지원하고, 윈스테크넷의 스나이퍼 WMS는 웹 시스템의 취약점 점검, 패치 및 예·경보, 웹 로그 분석 및 법적 증거수집 등의 기능을 제공하는 시스템으로 악성코드 숙주 사이트 탐지기능도 제한적으로 제공하고 있으며, 빛스캔의 비트파인더는 웹사이트에서 악성코드를 유통하는 행위를 진단하고 유포, 경유지를 탐지하는 서비스를 제공한다. 그밖에 시만텍, 인터넷 진흥원 등 대다수 기업 및 연구소에서 개발한 추적기술들도 주요 사이트에 대한 실시간 트래픽 모니터링을 통해 악성코드를 탐지하고 해당 IP를 차단하는 기술분야가 주를 이루고 있다. 이러한 실시간 웹 기반 악성코드 추적기술은 장기간에 걸쳐 다양한 악성코드나 공격루트를 통해서 지능적으로 이루어지는 APT공격에 대한 근원지 역추적을 지원하기엔 실시간 트래픽 용량 한계 극복 등 기술적 어려움이 존재한다.

2. 국외 기술동향

국외의 사이버공격 추적기술 또한 학술적 관점에서의 연구와 함께, 국가 안보적 측면에서의 정부주도 연구개발이 지속되고 있다. 먼저 DETER Lab의 Cyber Defense Technology Experimental Research 프로젝트 및 Evaluation Methods for Internet Security Technology(EMIST), Advanced Research and Development Activity(ARDA)와 같은 Network공격에 대한 역추적에 대한 연구가 진행 중이다. DETER project[3]의 경우 미국 Department of Homeland Security(DHS), the National Science Foundation(NFS), and the Department of Defense(DoD)의 지원을 받으며 전 세계 네트워크 환경에서 Worm 전파 및 DDoS 확산의 실시간 모니터링 기능을 지원한다. EMIST Project[4] 또한 DHS와 NFS의 지원을 받아 EMULAB 이란 테스트베드를 통해서 네트워크 보안에 대한 소프트웨어 시뮬레이션 실험을 제공한다.

미국의 DARPA뿐만 아니라 일본의 NiCT[5]도 네트워크 패킷 기반의 Hash Function을 이용한 IP Traceback 기술을 중점적으로 연구하고 있다. 최근에는 많은 위험 및 비용이 수반될 수 있는 비협력 그리고 적대적인 네트워크 환경에서도 동작할 수 있으며, 사이버공격이 끝난 이후에도 사후처리로 효과적으로 전개될 수 있는 역추적기술에 대해 기술개발을 시작하고 있는 단계이다.

Ⅳ. Connection Chain & Traceback

1. Connection Chain

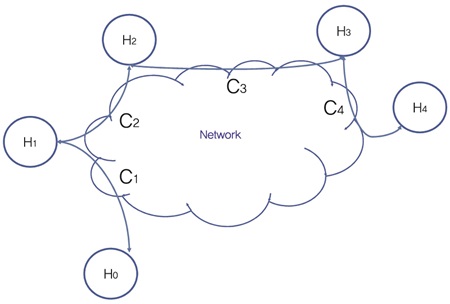

해커를 체포하는 가장 어려운 과제는 이들이 쉽게 자신들의 정체를 숨길 수 있기 때문이다. 즉 해커들은 인터넷 프로토콜 및 다양한 애플리케이션(프로그램)을 이용해 자신을 노출시키는 위험을 최소화시킬 수 있다. 해커들이 이러한 익명성(Anonymity)을 보장하기 위해 가장 흔히 사용하는 기술은 연결체인(Connection Chain)(혹은 Stepping Stones 확장연결(Extended Connection)이라고도 명함)을 사용하는 것이다. 의도적이든 아니든, 사용자 혹은 프로그램이 하나의 컴퓨터((그림 2)의 H0)에 로그인하고, 네트워크를 통해 컴퓨터 H0를 이용해 또 다른 컴퓨터((그림 2)의 H1)로 원격 로그인하고, 또 다시 네트워크를 통해 컴퓨터 H1을 이용해 또 다른 컴퓨터((그림 2)의 H2)에 원격 로그인하는 형태를 연결체인이라고 한다.

(그림 2)와 같이 해커는 4개의 연결(C1-C2-C3-C4)을 통해 최종공격 컴퓨터 H4에 원격으로 로그인할 수 있다. 컴퓨터 H4에서 공격을 탐지하는 경우에도 여러 경유지(Stepping Stones)를 통해 침입을 시도한 해커의 근원지인 H0를 확인하기는 어려움이 존재한다.

사이버공격 추적기술은 공격시스템의 위치와 실제 해킹을 시도하는 해커의 위치가 서로 다르다 하더라도 실제 해커의 위치 즉 공격의 근원지를 추적할 수 있는 기술을 의미한다. 해킹 시도 자체를 방지하거나 침해사고 발생 시 증거확보의 의무화 정책 강화를 위한 사이버공격 추적기술은 우회공격을 시도하는 경우의 해커 실제 위치를 추적하는 기술인 TCP 연결 역추적(TCP Connection Traceback or Connection Traceback)기술과 IP주소가 변경된 패킷의 실제 송신지를 추적하는 기술인 IP패킷 역추적(IP Packet Traceback)[6][7]기술로 크게 분류된다. 따라서 본 논문에서는 패킷 추적이 아닌 연결 역추적(Connection Traceback)기술에 대해 상세히 살펴본다.

2. Connection Traceback

Ⅲ장에서 살펴본 바와 같이 국내의 경우 레거시 보안장비 및 로그에 기반한 웹기반 공격자 추적 및 국외의 IP패킷 기반 역추적기술은 비 연결지향성 통신 방식을 이용하기 때문에 공격을 당한 시스템에 남겨진 로그를 분석하여 그 흔적으로 공격자의 위치를 추적하게 된다. 이러한 방법은 네트워크 트래픽 Volume, Bandwidth 및 사용자/단말의 증가에 따라 빅데이터 수집 및 처리가 동시에 수반되는 어려움이 존재하며 또한 기존 폐쇄적인 ISP 인터넷 망에 장비 또는 SW 에이전트의 추가적인 설치가 불가피하다.

이러한 현실적 기술적용 어려움을 극복하기 위해서 TCP 통신방식의 특성(연결 지향성 통신)을 이용한 역추적기술인 TCP연결 역추적(TCP Connection Traceback or Connection Traceback)기술을 통하여 기존 기술들의 한계점을 극복하는 방안에 대해서 살펴본다.

먼저 TCP연결 역추적은 네트워크 라우터 장비나 호스트 PC를 기반으로 한 방식으로 분류된다. 즉 호스트 기반(Host-based Connection Traceback)과 네트워크 기반(Network-based Connection Traceback)[6][7]으로 나누어지며, 전자의 경우 표적공격의 경유지(Stepping Stones)로 이용되는 호스트가 직접 역추적에 참여하는 반면, 후자의 경우 인터넷상에 분산시켜 설치된 트래픽 모니터링 장치에 의해 역추적을 시행하게 된다. 즉, 호스트 기반(Host-based) 기법들이 정상동작 하기 위해서는 연결체인상에 존재하는 모든 호스트들이 역추적에 참여해야 하고 이들 시스템의 신뢰성이 담보 되어야 하는 부담이 존재하므로 현실적 추적기술로의 활용에 어려움이 존재한다.

반면 네트워크 기반(Network-based) 역추적을 위한 모니터링 장치들은 네트워크 내 여러 지점에 설치해 연결 체인의 특징들을 고려하여 동인 연결체인상에 존재하는 연결과 그렇지 않은 연결들은 구별해 낼 수 있는 장점이 있으며 이러한 모니터링 장치들은 네트워크 혹은 보안 관리자에 의해 운영됨으로 설치와 비용을 제외하고는 실제적인 적용이 가능하다는 장점이 있다.

V. Algorithms

IV장에서 살펴본 바와 같이 표적공격을 위해 공격자가 경유 및 우회하는 경로를 추적하기 위한 TCP Connection Traceback의 상세 알고리즘은 호스트 기반(Host-based) 기법과 네트워크 기반(Network-based) 기법으로 분류된다.

1. Host-based Connection Traceback

대표적인 호스트 기반의 역추적 알고리즘은 (그림 3)의 Cyber Attack 역추적 기술분류에서 정의된 바와 같이 Distributed Intrusion Detection System(DIDS)[8], Caller Identification System(CIS)[9], 그리고 Caller ID[10]에 대해 간략히 소개한다.

먼저 DIDS는 관리 대상의 네트워크 내 모든 TCP 연결과 login 정보를 감시하고 사용자들의 움직임과 현재 상태를 기록·유지한다. 호스트 모니터는 네트워크 내 모든 호스트에 설치되고 호스트의 audit 정보를 수집한다. 이들 호스트 모니터들은 중앙에 위치한 DIDS director로 관련 정보를 전송하고 DIDS director는 네트워크 행위들을 종합관리한다. 역추적을 위한 이벤트 발생 시 DIDS director는 호스트 모니터로부터 수집된 audit 정보를 이용해 역추적을 실시한다.

CIS는 연결체인의 마지막 호스트에 사용자가 로그인을 시도할 때 최초 근원지에 대한 인증(Authentication)을 수행한다. 즉 사용자가 n번째 호스트에 로그인을 시도할 때 n번째 호스트는 n-1번째 호스트에게 predecessor 호스트 리스트 ((n-2), (n-3), …, 첫 번째 호스트)를 요청한다. n번째 호스트는 자신의 predecessor 호스트들에 그들의 predecessor 호스트 리스트를 요청한다. n번째 호스트는 이들 predecessor 호스트들이 모두 동일한 경우 사용자의 로그인을 받아들인다. 따라서 CIS는 연결체인 정보를 모두 유지하고 있기 때문에 역추적을 쉽게 수행할 수 있다.

Caller ID는 미공군(United States Air Force)에서 침입자를 추적하기 위해 채택한 기술이다. Caller ID는 침입자를 역추적하기 위한 방법으로 연결체인을 역으로 진행하기 위해 침입자가 타깃에 연결하기 위해 사용한 동일한 방법으로 연결체인상에 존재하는 호스트들을 공격한다. 이러한 방법은 침입자가 활동(Active)하고 있는 동안에 침입자와 동일한 지식과 방법으로 진행된다. 그러나 Caller ID 방법은 침입자가 감염시킨 호스트의 보안 취약점을 막아버리면 더 이상의 역추적이 어렵거나 불가능한 단점이 있다. 뿐만 아니라 Caller ID 방법은 비록 침입자의 불법적인 행위를 조사하는 과정이지만 다른 호스트들은 침해한다는 사실은 여전히 법적인 문제를 일으킬 수 있다.

2. Network-based Connection Traceback

호스트 기반 역추적 알고리즘의 문제를 극복하기 위해 개발된 네트워크 기반 연결 역추적(Network-based Connection Traceback) 알고리즘은 Cyber Attack 역추적기술 분류[6]에서와 같이 Thumb Print[11], Timing-based[12], Deviation-based[13], Sleepy Watermark Tracing(SWT)[14][15], Intrusion Detection and Isolation Protocol(IDIP)[16] 등과 같은 방법이 존재한다. 이러한 역추적기술들은 크게 연결체인(Connection)의 특징을 패킷 내 존재하는 콘텐츠 정보에 의존하는 콘텐츠 기반(Content-based) 또는 양방향 트래픽의 특별한 타이밍 특성 분석에 기반한 타이밍 기반(Timing-based) 기법으로 나누어진다.

가. 콘텐츠 기반(Content-based) 알고리즘

해킹 공격자 또는 경유지를 발견하기 위해서 2000년 Stainford-Chen and Heberlein[11]은 호스트 기반의 역추적 알고리즘의 문제를 극복하기 위해 연결 콘텐츠의 간략한 요약정보를 ThumbPrint로 만들고 두 개의 연결이 연결체인상에 존재하는지를 확인하기 위해 이들 ThumbPrint를 이용하는 방법을 제시하였다. 또한, 이들은 Principal Component Analysis를 이용한 Multi-variate Statistics를 사용해 최적의 ThumbPrint 파라미터를 도출하였고 연결당 24바이트/분 ThumbPrint를 사용하였다. 그러나 네트워크 커넥션의 콘텐츠, 즉 패킷 내에 존재하는 세부 정보에 의존할 경우, 암호화된 연결에서는 패킷의 콘텐츠를 추출할 수 없어 역추적에 적용될 수 없는 문제점이 존재한다. 또한 최근 국외 연구에서는 기존 역추적기술을 회피하기 위해 시도되는 공격자들의 행위 - Delay and Chaff 기술[17] - 에 따른 제안된 기술의 ‘이론적 한계(Theoretical Limits)’에 집중하고 있다. 즉 공격지 및 경유지를 찾은 기존의 많은 알고리즘이 해커의 의도에 의해 무력화될 수 있다는 사실에 많은 관심을 집중시키고 있다.

나. 타이밍 기반(Timing-based) 알고리즘

2000년 초 콘텐츠 기반 알고리즘의 한계점을 극복하기 위해서 이후에 발표된 대부분의 기법들은 SSH와 같은 암호화된 트래픽에 적용 가능하도록 타이밍 기반(Timing-based) 알고리즘[18][19]을 제안하였다. Zhang and Paxson[12]은 Interactive 트래픽의 패킷 크기 및 Arrival 타이밍 등 Interactive 트래픽 특징인 ON/OFF 패턴을 이용해, 콘텐츠 기반 ThumbPrint 알고리즘의 단점인 콘텐츠 암호화(Encryption)와 무관하게 동작할 수 있는, 경유지 찾는 방법을 제안하였다.

또한, 2005년 Yoda and Etoh[13]는 인터넷상에 가능한 많은 트래픽 포인터를 설정하고 패킷을 관찰하여 패킷 레벨에서 침입자의 활동을 기록하였다. 하나의 호스트가 감염되고 다른 호스트에 접근하기 위한 공격경유지로 사용되면 해당 호스트에 저장된 침입자의 패킷 Log와 인터넷상에서 저장된 Log를 비교해 가장 유사한 레코드를 찾는다.

Yoda and Etoh는 두 연결 상의 패킷 스트림에 대해 ‘Deviation-difference between the average propagation delay and the minimum propagation delay of two connections’을 정의하고 deviation을 계산할 수 있는 시스템을 개발하였다. 만약 deviation이 작으면 두 연결은 동일 연결체인에 존재하는 것으로 판단하였다. 그러나 이 방법 또한 인터넷상의 다양한 호스트에 존재하는 Log 정보수집의 한계점을 보여준다.

Wang[19]은 Inter-packet delay(IPD) 즉 통신 채널에서의 패킷들 간 상호 지연도를 측정하기 위하여 Sliding Window 개념을 적용하였으며 이후 Wang and Reeves[20]는 Watermark 개념을 도입하여 하나의 Flow 내에 존재하는 특정 Packet 들의 상호 지연도를 개선하여 Packet Delay 문제를 해결하였다. 그러나 Delay가 큰 경우 Watermark 정보 유실, 즉 Connection Chain에서 제거되어 완벽한 기능 구현에 어려움이 존재한다.

즉 지금까지 살펴본 타이밍 기반 기술 중 Zhang and Paxson의 알고리즘만이 비록 경유지 찾기에 국한되어 있지만, 역추적기술의 이론적 한계를 극복할 수 있다. 실시간 Interactive 트래픽에 대한 추적은 Network Address Translation(NAT), IP Spoofing, 경유지(Stepping Stones) 활용 등의 기술을 이용해 공격자의 실제 IP를 변조한 공격에도 적용할 수 있다.

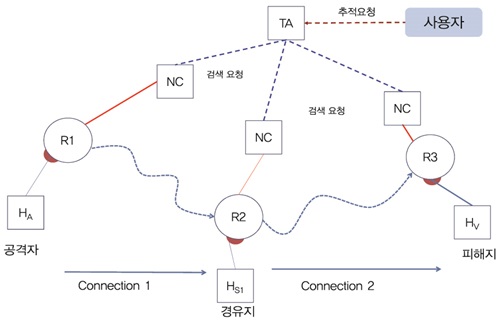

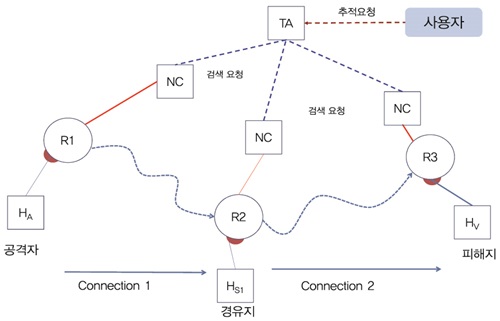

Zhang and Paxson[12]의 알고리즘 확장을 통한 현실 적용의 기술적 가능성은 다음 (그림 4)와 같은 Netflow[21] 기반 역추적 시나리오를 통해 구현할 수 있다.

-

시나리오—Netflow 기반 ON-OFF 모델 확장

- 공격자-[Con1]-경유지-[Con2]-피해지 연결존재

- Router 1~3으로부터 Layer 4 Connection의 NetFlow 정보수집

- Flow 정보 내 데이터가 T_idle(Router Default is 10sec)초 이상 존재하지 않으면 해당 연결은 OFF 기간에 있다고 간주

- 데이터를 포함한 패킷이 나타나면 해당 flow는 OFF 기간을 마치고 ON 기간을 시작하며 해당 flow가 다시 T_idle초 이상 데이터가 존재하지 않을 때까지 ON 기간을 지속

- 따라서 두 개의 연결 C1과 C2가 주어졌을 때 이들 두 연결의 OFF 기간이 끝나는 시점(즉, ON 기간이 시작되는 시점)이 비슷하면 두 연결은 경유지(Stepping Stones)의 관계 가짐.

- C1의 목적지인 C2는 경유지이며 C1의 출발지는 공격근원지로 판단할 수 있음.

위의 각각 Connection들은 Netflow 정보 중 소스 IP, 목적지 IP, 소스 Port, 목적지 Port, L3 Protocol, Type of Service(ToS), ifIndex(네트워킹 장치 인터페이스)의 7가지 정보로 구성되며 이처럼 트래픽(Connection Flow)을 ON/OFF 기간으로 모델링하는 근거는 Interactive 통신 사용자의 Keystrokes 시간간격으로부터 도출할 수 있다. 즉 사용자의 Keystroke는 먼저 Connection 1을 따라 전송되고 곧이어 Connection 2를 통해 순차적으로 전송된다. 따라서 Connection Flow (Netflow)의 ON-OFF 패턴에 기반을 두어 표적 공격자가 접속한 경유지(Stepping Stones) 및 공격근원지(연결 C1의 Source Address)를 검출해 낼 수 있다.

마지막으로 ON-OFF 모델 기반을 둔 Interactive 트래픽에 대한 역추적뿐 아니라 Non-Interactive 트래픽인 Single Packet 기반 공격에 대해서도 Zhang and Paxson이 제안한 Bloom Fliter(적은 메모리를 사용하여 원소 포함 여부 판단(Membership Query)을 지원하는 공간 효율적인 확률적 자료구조)[12]의 확장을 통해서 공격근원지를 찾아 낼 수 있다. Zhang and Paxson이 제안한 역추적기술의 이론적 한계인 기존 라우터 시스템의 변경 및 자체 시스템(Bloom filter-based topology-aware single packet IP traceback system, namely TOPO) 적용 알고리즘의 기술적 한계점인 시스템 성능(Processing Overheads & Memory Space)과 Bloom filter가 가지고 있는 근본적 Collisions 문제(False Positive 증가)를 해결하고 또한 국가망/ISP별 폐쇄적인 관리체계로 구축된 인터넷 환경으로 적용을 위한 역추적 응용시스템 기술개발이 향후 요구된다.

VI. 결론

본 논문은 사이버 표적공격(APT) 역추적(Traceback)기술에 대한 동향을 살펴 보았다. 우선 표적공격(APT)이 진행되는 Kill Chain 분석과 국내외 개발 완료되었거나 진행 중인 역추적기술 동향을 살펴보았다.

이어 기존 IP 및 TCP Connection 기반 역추적방법 및 제안 알고리즘의 한계점을 살펴본 후 Interactive 서비스를 이용한 연결체인을 형성하여 공격하는 연결들은 검출하기 위한 새로운 네트워크 타이밍 기반 기법을 자세히 살펴보았다.

특히 ‘Implementation Limits’를 극복하기 위해 라우터에서 제공하는 Netflow 정보 기반의 ON-OFF 모델 확장을 통한 Timing-based Connection Traceback Approach의 기술적 적용을 통하여 공격시스템의 위치와 실제 해킹을 시도하는 해커의 위치가 서로 다르다 하더라도 실제 해커의 위치인 공격근원지를 추적할 수 있는 기술적 가능성을 살펴보았다.

용어해설

APT Advanced Persistent Threat 사이버공격의 일종으로 특정 단체나 대상을 공격하기 위하여 인터넷 기반으로 다양한 보안 취약점을 이용하여 장기간에 사회공학적 기법을 통한 개인정보/기업 기밀정보를 탈취하는 행위

TCP Connection Traceback TCP 연결정보를 이용한 연결지향 역추적방법

IP Packet Traceback IP Packer 정보를 이용한 비연결 지향 역추적방법

Stepping Stone 해킹사고에서 침입자가 피해시스템에서 자신의 IP주소 노출을 피하기 위하여 피해시스템을 직접 공격하지 않고 우회공격을 위하여 사용하는 경유지

NetFlow 시스코 라우터로 부터 수집되는 IP Network Traffic에 관한 정보로 라우터를 경유하는 인터페이스에서 수집되어 Source 및 Destination 정보를 포함한 네트워크 관리 정보

약어 정리

APT

Advanced Persistent Threats

AMTRAC

Attrack Monitoring & TRACing

ARDA

Advanced Research and Development Activity

CIS

Caller Identification System

DHS

Department of Homeland Security

DoD

Department of Defense

DIDS

Distributed Intrusion Detection System

EMIST

Evaluation Methods for Internet Security Technology

GIS

Geographic Information System

IDS

Intrusion Detection System

IDIP

Intrusion Detection and Isolation Protocol

IDP

Inter-Packet Delay

IP

Internet Protocol

IPS

Intrusion Prevention System

NAT

Network Address Translation

NC

Netflow Collector

NFS

National Science Foundation

SWT

Sleepy Watermark Tracing

TA

Traceback Agent

TCP

Transmission Control Protocol

ToS

Type of Service

WAF

Web Application Firewall

References

(그림 1)

Cyber Kill Chain 모델 7단계<a href="#r001">[1]</a>

(그림 2)

연결체인(Connection Chain)

(그림 3)

Classification of Traceback<a href="#r006">[6]</a>

(그림 4)

Netflow 기반 Connection 역추적 시나리오