박수명 (Park S.M.)

이승윤 (Lee S.Y.)

Ⅰ. 서론

전 세계적으로 오픈소스 활용 비중이 지속해서 증가하고 있다. 시놉시스의 오픈소스 보안 및 위험 분석 보고서에 의하면 검증한 코드 베이스의 98%가 오픈소스를 활용하고, 84%에서 하나 이상의 보안취약점이 발견되었으며, 65%의 라이선스 충돌이 발견되었다고 한다[1]. 가트너 보고서에 따르면 ’25년에는 전 세계 조직의 45%가 SW공급망에 대한 공격을 경험할 것이라고 한다[2].

미국 정부는 사용하는 SW에 대한 안전성 확보 및 SW공급망 관리를 위해 H.R.5793(사이버 공급망 관리 및 투명성에 관한 법률)을 도입하여 모든 상용제품 및 오픈소스SW 컴포넌트의 명세서 제공과 알려진 취약점이 없음을 입증하는 절차를 만들었다[3].

특히, SW공급망에서 솔라윈즈, Kaseya, Log4j 등 보안 위협 사례가 증가하면서 미국 연방정부는 ’21년 5월에 조달한 SW제품에 대해 SW컴포넌트 정보를 기술한 SBOM(Software Bill of Materials)을 제출하도록 요구하는 행정명령(EO 14028)을 발표하였다.

SBOM 정보는 SW공급망의 보안과 무결성/투명성을 제공하여 SW를 개발, 구매, 운영하는 사람들에게 이해를 높이는 정보를 제공한다. 제공되는 정보는 알려진 보안취약점 및 새로운 취약점의 추적 및 대응을 빠르게 하고, 최신의 컴포넌트 상태를 확인하고, 라이선스 준수 여부 확인 및 SW의 가시성 정보를 확인할 수 있는 장점이 있다[4].

본고에서는 안전한 SW 사용을 위한 SW공급망 관리 정책 및 SBOM에 대하여 주요 국가 및 민간단체의 동향을 알아보고, 국내 현황과 한국전자통신연구원(ETRI) 사례를 중심으로 오픈소스 SW공급망 관리 현황과 이슈를 알아본다.

Ⅱ. SW공급망과 SBOM 동향

1. 배경

디지털 전환 시대의 전 산업 분야의 혁신은 SW가 주도하고 있으며, 특히 오픈소스SW 기술을 기반으로 디지털 전환이 가속화되고 있다. 하지만 현재의 SW공급망은 상용SW의 보안 업데이트 서버를 통한 악의적인 침투 또는 오픈소스SW 보안취약점 등의 위협에 취약하다[5]. 특히, SW공급망 위협은 신뢰하는 공급망을 통해 SW컴포넌트 수준의 악성 SW가 침투하거나, 공급망의 투명성 부족으로 신속한 대응이 이루어지지 못해 피해가 커지고 있다.

따라서, SW공급망 투명성 제공을 위해 SW컴포넌트 정보를 자동화하여 제공하는 SBOM은 조직의 개발·법무·조달·위험 관리를 가능하게 하는 IT 인프라에 활용할 수 있다. SW공급망 투명성 확보를 위해 미국을 비롯한 글로벌 SW공급망 연결성을 가지는 주요 국가가 SBOM 도입 및 제도화 등의 동향에 관심을 두고 대응책을 마련하고 있다.

2. 국외 주요 동향

가. 미국

최근 몇 년 사이 전 세계적으로 SW공급망을 통한 보안 위협이 급증함에 따라, 미국 정부는 더욱 안전한 SW공급망 관리를 위해 SBOM 도입을 적극적으로 검토하고 ’21년 5월 SW공급망 보안 강화를 위해 행정명령 “국가 사이버보안 개선”(EO 14028)을 발표함으로써 공공조달에서 SBOM 제출을 의무화하고 있다[3].

1) 정부

미국 정부는 SBOM 활용 정착을 위해 관련 이니셔티브를 발족한 바 있으며, 이를 통해 SBOM 활용에 대한 실증과 SBOM 관리 절차 및 양식 표준 등에 대한 법제화를 추진하고 있으며 점진적으로 민간의 자발적인 확산을 유도하고 있다(표 1).

표 1 미국 SBOM 정책 추진 관련 기관 및 역할

2) 정책 추진

의료, IoT 등의 분야에서 SW컴포넌트 관리 필요성이 제기되어 ’18년에 NTIA 주도로 관련 이니셔티브를 발족하였으며, SBOM의 개념 검증을 위한 실증 과정을 거치고 이해관계자 의견 수렴을 통해 SBOM의 정의와 범주 등을 설정하는 작업을 추진하였다.

또한, SBOM에 대한 최소 구성요소를 정의함으로써(표 2 참고) 범정부적 SBOM 정책 준수의 기준점을 마련하기도 하였다.

표 2 미국통신정보국(NTIA)의 SBOM 최소요소

3) 법·제도

미국 하원은 SW공급망 투명성 확보를 위해 이미 ’14년도에 H.R.5793(사이버 공급망 관리 및 투명성에 관한 법률)을 발의한 바 있다.

이어서 미국 상원은 IoT 기기에 대한 SBOM 기반 보안체계를 위해 ’17년도에 S.1691(IoT 사이버보안 개선법)을 발의하였고, 미국 하원은 ’21년 7월에 정보통신 기술·서비스 계약에 대하여 BOM(Bill of Material)을 제출하도록 하는 H.R.4611(국토안보부 SW공급망 위협 관리법)을 발의한 바 있다.

’22년 들어 미국 상원은 연방기관에서 직·간접적으로 사용하는 오픈소스SW에 대해 CISA(사이버보안 및 인프라 보안국)가 SBOM 기반 정기 보안 평가를 의무 시행하도록 S.4913(오픈소스SW 보안법)을 발의하였다.

4) 실증 사업

SBOM 활용 확산을 위한 다양한 분야에서의 실증을 추진하고 있으며, 대표적으로 의료, 에너지, 자동차 분야가 있다.

• 의료: 기기의 안전한 사용을 위해 의료 커뮤니티에서 제기된 수요 기반 실증 추진

• 에너지: 사회 기반 시설의 수준 높은 SW공급망 보안 확보를 위해 SW 컴포넌트 정보를 SBOM으로 제공하는 실증 추진

• 자동차: 차량 운행의 안전 확보 차원의 사이버보안 지침 제공을 위하여 SW컴포넌트 관리·추적에 SBOM 실증 추진

5) 가이드 발간

SW컴포넌트 기반으로 잠재적인 사이버보안 취약점 관리 목적으로 표준화된 SBOM 생성 방법론 가이드 등을 제작·배포하고 있다.

• NTIA는 SBOM 국제표준 포맷과 관련하여 표 3과 같은 비교 분석 보고서를 공개[5-11]

표 3 SBOM 표준 포맷

• NIST는 SW공급망 보안 가이드 3가지(웹 가이드, SSDF, C-SCRM 가이드) 배포

• 의료, 자동차 등 주요 산업에서 사이버보안 강화 가이드를 공개하여 SBOM 활용 유도 중

6) 민관 협력

정부는 SBOM 개념 정립, 실증 과정은 민간 전문가의 협력을 받아 표준화, 가이드 생성에 대한 현장의 의견을 수렴하여 반영하고 있으며, SW공급망 보안 강화를 위해 오픈소스SW 중심으로 민관 협력체계를 구축하여 SBOM 확산 방안을 논의 중이다.

나. EU

1) 정부

EU는 ’20년 10월, 공공 및 기술의 혁신을 위해 ‘Think Open’으로 “오픈소스SW 전략 2020-2023”을 발표하여 오픈소스SW 활성화를 촉진하고 있다[12]. EU 회원국 간의 상호운용성 향상을 위해 추진된 ISA(Interoperability solutions for public administrations, businesses and citizens) 프로그램은 Interoperable Europe으로 확대 개편하고, 디지털 서비스 전담 부처 DIGIT(Directorate-General for Informatics)에 오픈소스SW 전략 수립 및 정책 추진 조직인 OSPO(Open Source Program Office) 기능을 부여해 오픈소스SW 기반 조성을 위한 조직체계를 구축하였다[13,14].

2) 프로젝트(FOSSEPS)

EU는 ’22년 2월에 FOSSEPS(Free and Open Source Software European Public Services) 파일럿 프로젝트를 발표하고, EU 회원국 공공서비스 대부분에 활용되고 있는 오픈소스SW에 대해 지속가능성, 보안성 강화, SW 자산 공유화를 유도하고 있다. 특히, FOSSEPS는 오픈소스SW 생태계 강화를 목적으로 하고 있으며, 공공서비스에서 개발·활용 중인 오픈소스SW 정보를 목록화하여 관리하고, 중요 오픈소스SW 프로젝트를 선정해 보안성 강화를 위한 협력체계 구축을 추진 중이다[15].

또한, SW공급망 보안 강화를 위해 중요 오픈소스 SW에 대한 정의, 중요 오픈소스SW 목록화, EU 공공서비스 내 중요 오픈소스SW 조사, Top-30 중요 오픈소스SW 선정, 해당 오픈소스SW 프로젝트와의 위험성 대응 협력 등을 계획하고 있기도 하다.

FOSSEPS 프로젝트의 주요 임무로 EU 앱 목록 벤치마킹, EU 앱 목록 생성, 중요 오픈소스SW 저장소 생성, 오픈소스SW 협력, 프로젝트 확산 및 교훈, 사례 문서화를 포함한다.

3) 실증 사업(D-SBOM)

IoT 분야의 SW공급망 보안 강화를 위해 분산형 SBOM 관리 모델을 실증하기 위한 프로젝트로 D-SBOM(Distributed SBOM)을 추진하고 있다[16]. 특히, 해당 프로젝트에서는 개발된 결과물을 자동차 산업에 적용하는 실증 추진으로 그 효과성을 입증한다는 계획이다.

4) 가이드 발간

EU 공공서비스에서 사용하고 있는 중요 오픈소스SW를 조사하기 위해 EU 정보화 총국(DIGIT)은 의료기기, IoT 등에서 사이버보안 강화를 위해 SBOM 활용을 권고하는 가이드를 배포하였으며, 클라우드 서비스·의료기기 인증체계에서 SW공급망 투명성 제고를 위한 SBOM 도입을 검토하거나 이에 준하는 정보를 요구하고 있다.

선정된 최상위 중요 오픈소스SW는 EU에서 관리하고, 오픈소스SW 프로젝트 개발팀과의 긴밀한 협력체계를 유지함으로써 취약점 노출, 개발 중단 등 위험에 대응하고, 공공서비스의 안전한 오픈소스 SW 활용 환경을 조성하고 있다.

5) 법·제도

’22년 9월 15일 EU 집행위원회는 인터넷 시장의 신뢰성을 확보하기 위해 지금까지 EU가 다루지 않았던 외장형 디바이스와 SW의 보안 수준과 능력을 법제화하려는 목적으로 유럽 내에서 디지털 요소를 가진 제품을 판매하기 위해 SBOM 제출을 요구하는 사이버복원력법안(Cyber Resilience Act)을 제안하였고, 이를 ‘CE 인증(CE Marking)’에 세부 규정으로 개정할 예정이며, 향후 1~2년 이내에 법안을 개정할 예정이다.

법안 내용에는 제조사가 제품의 개발 생명주기에서 취약점을 최소화하고 사용자가 제품 선정 및 활용에 보안성을 검토하는 체계를 조성하고 있으며, 사이버보안 위험 수준에 따라 제품을 1등급과 2등급으로 분류하며 위험 수준이 높은 2등급 제품은 의무적으로 외부 기관의 적합성 평가를 받도록 하고 있다.

다. 영국

영국은 ICT 분야의 보안 강화 정책으로 SW공급망 투명성 확보를 위한 국가사이버보안센터 NCSC(National Cyber Security Centre)에서 기기 보안 가이드를 배포해 SBOM 활용을 권고하고 있다[14].

또한, 통신망 서비스 공급망 보안 강화를 위해 관련 법제화를 추진하고 이를 근거로 디지털문화미디어스포츠부 DCMS(Department for Digital, Culture, Media & Sport)는 SBOM과 기능적으로 유사한 보안 지침을 마련하고 있다(표 4).

표 4 통신 보안 행동강령 내 SBOM 관련 보안 평가항목

라. 일본

1) 정부

경제산업성 내에 소프트웨어TF를 설치하여 SBOM 개념, 효용성, 제도화 방안 등을 추진하고, 지속해서 미국의 SBOM 정책을 업데이트하면서 국내 도입(안) 수립에 반영하고 있다[14].

특히, 오프소스SW 라이선스 관리를 위해 선도적으로 SBOM을 적용하고 있는 기업 활용사례를 모아 모범사례집을 발간하고 있다.

총무성은 “ICT 사이버보안 종합대책 2022”에 SBOM 적용 범위를 ICT 전반으로 확대해 제도화할 방안을 검토하고 있다.

2) 실증 사업

SBOM 도입의 실효성 검증을 위해 실증을 수행하였고, 이를 의료·자동차·SW로 분야로 확장하여 표 5와 같이 중점 사항을 정리하고, 개념 정립, 효과성 검증, 제도화 방안을 마련하고 있다.

표 5 분야별 SBOM 실증의 중점 사항

’22년 7월에는 의료기기, 자동차, SW 실증 대상에 대한 노하우집과 활용·거래 가이드를 제시하고 있다.

3) 기업

기업들은 자체적으로 SBOM 활용체계를 구축해 SW공급망 보안 강화 측면에서의 경쟁력을 확보하고자 노력 중이다.

마. 중국

1) 정부

중국은 ’20년 공급망 보안 관리를 위해 국가인터넷정보판공실, 국가발전개혁위원회, 공업정보화부, 재정부에서 클라우드 서비스에 대한 보안 평가 의무화 규정을 마련한 바 있다[14]. 중국표준화관리위원회는 SW공급망의 보안 강화를 위해 SBOM을 사용하도록 하는 정보보안기술 SW공급망 보안 요구 표준을 ’22년에 발표하였다.

2) 가이드 발간

특히, SW공급망 보안 강화 방안을 마련하기 위해 공업정보화부 산하 CAICT(China Academy of Information and Communications Technology)에서 SBOM을 검토하는 협력체계로써 SW공급망보안연구소(3S-LAB)를 설치하고, CAICT를 중심으로 SBOM 관련 백서 및 가이드를 발간해 SBOM 활용 확산을 촉진하고 있다.

• SW공급망 투명성 확보를 통해 빠른 보안취약점 대응 방안 중 하나로 SBOM을 제시하는 SW공급망 보안백서를 발간(’21년)

• 작성법, 활용방안 등 SBOM 관련 세부 정보를 제공함으로써 필요성 인식을 향상하기 위해 SBOM 실무가이드를 발간(’22년)

• SW보안 개발 생명주기 상에서의 SBOM 활용 촉진을 위해 SW제품의 개발·활용 단계를 대상으로 하는 SBOM 보안 응용 백서를 발표(’22년)

• 경쟁국인 미국의 SBOM 도입 현황을 가이드 및 백서로 공유하여 SW공급망에서의 주도권 확보를 위한 SBOM 도입 필요성을 제시 중

바. 네덜란드

SW공급망 투명성 확보 측면에서 SBOM의 중요성을 인식하고 글로벌 동향 분석과 함께 SBOM 도입 방향을 연구 중이다[14].

법무부 산하 국가 사이버 보안국(National Cyber Security Centre)에서 SBOM 연구가 진행 중이며, NCSC는 사이버보안 강화를 위한 SBOM 활용법을 보고서로 발간하여 SBOM 필요성과 도입 방향을 제시하고 있다.

또한, 미국과 EU의 SBOM 정책 동향을 분석하고 감시하여 효과적인 SBOM 도입 방향을 모색하고 있다.

사. OpenSSF

오픈소스 관련 재단인 OpenSSF(Open Source Security Foundation)는 개발, 테스트, 투자 및 인프라 구축 과정에서의 안전한 오픈소스SW 활용을 목적으로 교육, 훈련, 정보 공유 등을 수행하고 있으며, 구글, MS, IBM, 아마존, 인텔, 메타 등 글로벌 IT 기업 다수가 참여하고 있다.

OpenSSF는 SW공급망 강화를 실현하기 위해 중요 SW를 식별하고, 이에 대한 대응체계를 구축하는 Alpha-Omega 프로젝트를 발표하였다[17].

Alpha-Omega 프로젝트는 최상위 중요 SW를 식별하고 이를 관리하는 Alpha 프로젝트와 롱테일(Long Tail)에 포함되는 다수의 중요 SW를 자동화된 방식으로 감시하는 Omega 프로젝트로 구성된다.

• Alpha 프로젝트: 최상위 중요 SW 프로젝트 관계자에게 위협 모델링, 자동화된 보안 테스트, 소스 코드 감시, 발견된 취약점 개선 등에 대한 지원을 제공하고, 대응 결과를 점수 카드나 배지 형태로 공개함으로써 해당 프로젝트의 보안대응 상태를 투명하고 표준화된 방식으로 가시화

• Omega 프로젝트: 롱테일에 해당하는 10,000개 이상의 널리 배포된 오픈소스SW 프로젝트에 대해 자동화된 방법과 도구를 통해 치명적인 보안취약점을 식별 추진. 특히 클라우드 규모의 분석, 보안 분석가의 감시 및 취약점 대응책 보고를 통해 이를 수행하고, 신규 취약점 식별의 정확도를 높이기 위한 분석 파이프라인을 최적화[18]

아. 리눅스 재단

리눅스 재단에서 수행하는 SPDX 프로젝트는 SW패키지의 원활한 공유와 수집을 위해 필요한 관련 정보의 공통 데이터 포맷을 제공한다.

SPDX는 SW 패키지, 파일 및 스니핏(Snippet)을 설명함으로써 동적 사양이 되는 것을 최종 목표로 하고 있으며, 현재 버전은 최상위 V2.3이고 SPDX 커뮤니티를 중심으로 3.0을 발표하였다[6].

SPDX 커뮤니티에는 유수 글로벌 IT 기업인 인텔, 마이크로소프트, 지멘스, 소니 등이 활동하고 있으며, ’21년 9월 SPDX는 ISO(국제 표준화 기구) 국제표준으로 제정되기도 하였다[6].

자. OWASP

국제 웹 관련 보안 표준 프로젝트인 OWASP(Open Web Application Security Project)에서는 보안 컨텍스트 및 공급망 컴포넌트 분석을 위해 별도의 SBOM 규격인 사이클론DX(CycloneDX)를 개발한 바 있다[9,10].

사이클론DX는 다음과 같은 기능적 특징을 가지고 있다.

• 하드웨어, 클라우드 및 SaaS 등과 관련하여 계층적 접근 방식으로 서로 다른 시스템 및 BOM의 컴포넌트, 서비스 및 취약점 참조 가능

• 사용되는 컴포넌트의 작성자와 공급자를 나타내는 출처(Provenance) 정보를 포함하고 있으며, 이를 통해 컴포넌트의 계층적 관리를 효율적으로 할 수 있음

• SW제품과 컴포넌트의 취약점 악용 가능성에 대한 인사이트를 제공하고 있으며, SW제작자에게 전달할 수 있는 VEX(Vulnerability Exploitability eXchange)를 지원

3. 국내 주요 동향

국내에서는 ’19년에 오픈소스 SW공급망 관리 차원에서 TTA 오픈소스SW 표준분과(PG602)를 통해 개발된 “개방형 연구개발을 위한 공개SW 커뮤니티 거버넌스 지침, TTAK.KO-11.0257” 표준이 있다[19]. SW공급망의 라이선스 위반 및 보안취약점 위험 예방 등을 위한 SBOM은 “공개 소프트웨어 공급망 관리를 위한 소프트웨어 목록 구성(SBOM) 속성 규격, TTAK.KO-11.03097” 표준으로 ’22년도에 표준화되었고[20], 오픈소스 SBOM 표준 속성 규격은 표 6과 같이 정의하고 있다.

표 6 SBOM 표준 속성 규격

4. SBOM

이 절에서는 현재 SW공급망 안전성과 투명성 확보를 위해 가장 앞선 미국의 사례를 중심으로 알아본다.

미국 상무부는 NTIA와 협력하여 SW공급망에서 보안 위협 대응을 목적으로 ’18년에 SBOM 활용 및 활성화를 위한 SW 컴포넌트 투명성 이니셔티브를 발족하고[3], SBOM의 “최소 구성요소”를 게시하도록 하였다. NTIA에서 정의한 SBOM의 최소 구성 요소는 데이터 필드, 자동화 지원, 사례 및 프로세스 영역으로 SW 투명성을 제공한다[21].

가. 데이터 필드

SBOM 핵심은 SW를 구성하는 컴포넌트를 이해하는 데 사용되는 정보 식별 및 제공하는 일관된 통일 표현으로, 표 7과 같은 데이터 필드에는 추적 및 유지 관리해야 하는 각 컴포넌트에 대한 기준 정보를 포함하고 있다.

표 7 데이터 필드 정보

나. 자동화 지원

자동화 지원은 자동 생성 및 기계 가독성을 포함한 자동화로, 기관 경계를 넘어 SW생태계 전반으로 확장할 수 있다. SBOM 데이터를 활용하려면 예측 가능한 구현과 데이터 포맷을 위한 도구가 필요하다.

SBOM을 생성하고 소비하는 데 사용되는 데이터 포맷은 다음과 같이 명시하고 있다.

• SW 패키지 데이터 교환(SPDX)

• SW 식별(SWID) 태그

• CycloneDX

SBOM을 구조화된 데이터 집합 이상으로 보안 또는 SW개발 생명주기에 통합하려면, 기관은 SBOM 사용 메커니즘에 초점을 맞춘 표 8과 같은 특정 사례와 프로세스를 따라야 한다. SBOM을 요청하거나 제공하기 위한 정책, 계약, 그리고 계약에는 여러 가지 요소(빈도, 깊이 등)가 명시적으로 언급되어야 한다.

표 8 사례 및 프로세스 정보

Ⅲ. ETRI SW공급망 관리

1. 추진 체계

오픈소스의 사용 및 위험이 증가하고 있어, ’16년부터 SW공급망 관리의 목적으로 외부 배포 SW결과물에 대한 오픈소스 라이선스 검증을 추진하고, ’17년도 6월에 오픈소스전담조직(OSPO)으로 오픈소스센터를 설립하였다.

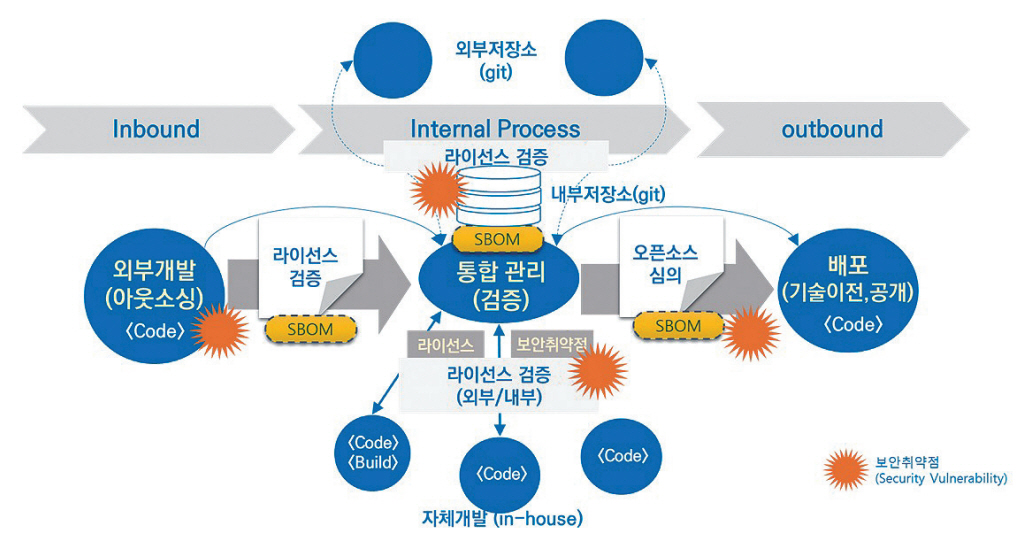

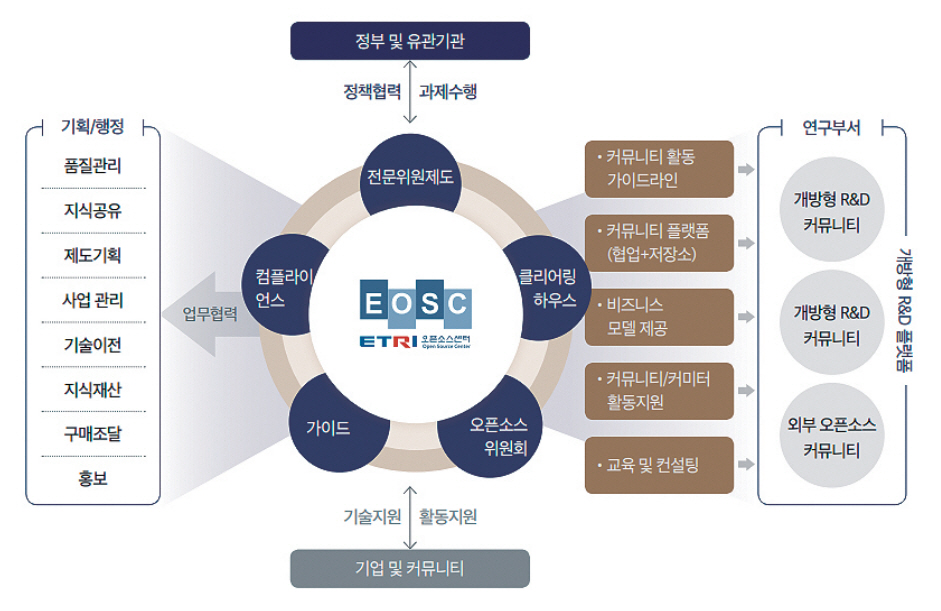

OSPO는 그림 1과 같이 오픈소스 거버넌스 체계 확립, 기획/행정 부서와 협업, 연구부서에 개방형 R&D 플랫폼 지원, 정부 및 관계기관과 정책을 협력, 기업 및 커뮤니티 활동 등을 지원하고 있다.

가. 정책 추진

SW결과물에 오픈소스SW 사용에 따른 위험 및 문제점을 최소화하여 SW공급망의 투명성을 제공하기 위해 별도의 SW공급망 관리 정책을 수립하여 시행하고 있다(표 9).

표 9 ETRI SW공급망 관리 정책

나. 조직

오픈소스SW 사용에 따른 위험을 최소화하기 위해 OSPO는 오픈소스 거버넌스 체계를 구축하여 다음과 같은 업무를 수행하고 있다.

① 제도 및 정책

② 오픈소스 R&D 표준프로세스 정의

③ 외주 SW결과물 관리 ④ 배포 SW결과물 관리

⑤ 라이선스/의존성/보안취약점 검증

⑥ 교육

⑦ 개방형 오픈소스 R&D 플랫폼 구축

⑧ 오픈소스 커뮤니티 구축 및 지원

⑨ 오픈소스 비즈니스 모델 개발

⑩ 법률 자문 등

다. 프로세스

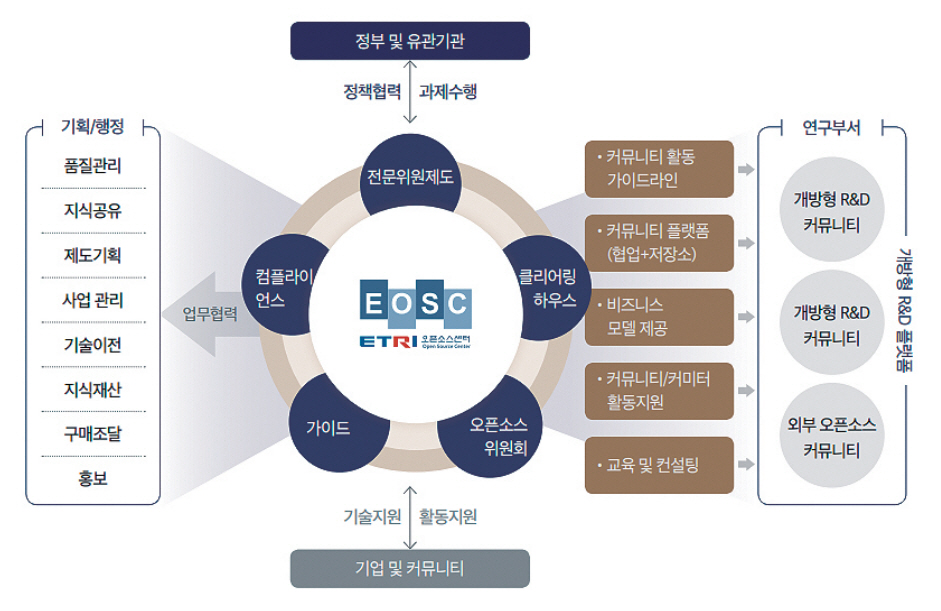

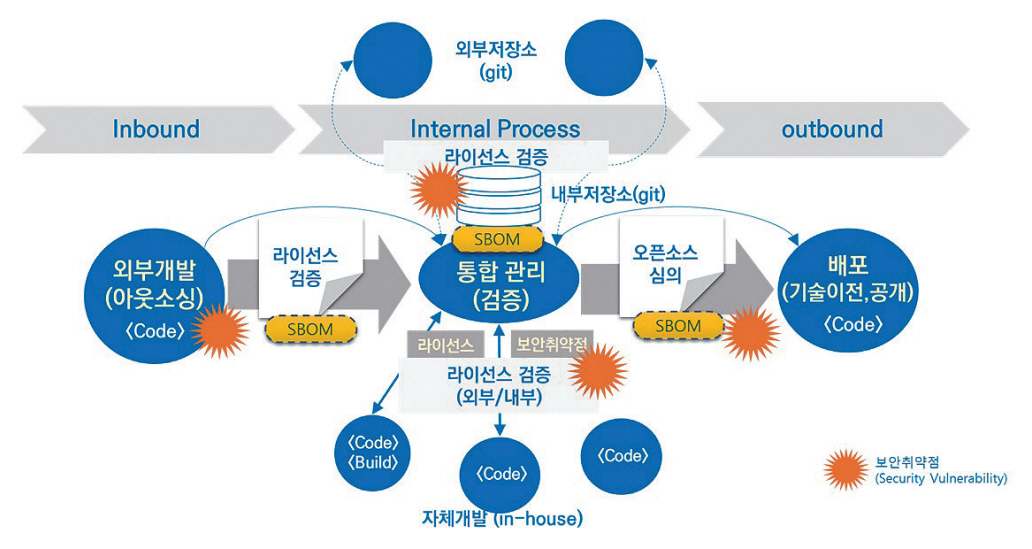

SW개발 생명주기를 프로세스로 관리하여 SW공급망에서 SBOM 정보의 무결성 및 투명성을 제공한다.

1) 과제관리 프로세스 범주

SW공급망 관리를 위한 주요 프로세스의 활동은 표 10과 같다.

표 10 과제관리의 SW공급망 관리 활동

2) 시스템/소프트웨어 연구개발 생명주기 프로세스 범주

SW공급망에서 SBOM 관리를 위한 주요 프로세스의 활동은 표 11과 같다.

표 11 연구개발 생명주기의 SW공급망 관리 활동

3) 조직기반 프로세스 범주

SW공급망 관리를 위해 연구개발 결과물을 외부 배포하기 위한 주요 프로세스의 활동 중 하나로 오픈소스심의 제도를 도입하여 운영하고 있으며, SW결과물에 대한 외부공개 또는 기술이전 시 발생하는 기술적 · 법적인 위험이 없는지를 심의한다.

라. 교육

오픈소스에 대한 교육은 모든 구성원을 위해 부서별 특성에 따라 수시 온·오프라인 교육, 정기 온·오프라인 교육, 외부 전문가 교육 등을 시행하고 있다.

마. 도구

오픈소스 기반 SW 개발 및 관리를 위해 전사적인 차원에서 소스 분석 도구, 저장소 관리 도구 등을 지원하고 있다. 라이선스·의존성 관리를 위해 오픈소스SW 라이선스 검증 도구, 보안취약점 관리를 위한 오픈소스 보안취약점 검증 도구, SW결과물 저장 및 관리를 위한 저장소(GitHub, GitLab 등) 및 개발지원 도구(CI/CD 등)를 지원하고 있다.

2. SW공급망 관리 현황

ETRI는 ’21년부터 외주 SW개발 결과물에 대한 오픈소스관리와 외부로 배포하는 SW결과물에 대한 관리를 그림 2와 같이 시행해오고 있으며, ‘22년부터 SW공급망 관점에서 그 범위를 확대함으로써 효율적이고 체계적인 관리를 위한 대응체계 개선을 추진하고 있다. 특히, SW공급망의 투명성 확보를 위해 외부개발(아웃소싱) SW결과물에 대한 오픈소스를 관리 체계를 마련함과 동시에 내부 공유 SW결과물에 대한 라이선스 검증 및 지식재산권에 대한 심의 등을 수행함으로써 외부 배포(기술이전, 공개)에 따른 투명성과 안전성을 확보하고 있다. 이러한 관리 체계는 향후 SBOM 기반으로 확대함으로써 오픈소스 관리/심의/검증의 효율성을 제고할 계획이다.

Ⅳ. 결론 및 향후 과제

ICT 분야에서의 오픈소스 활용이 확대되고 동시에 보안취약점 문제가 증가함에 따라 국가적인 차원에서 SW공급망 관리의 중요성이 새롭게 인식되고 있다.

주요 국가의 SW공급망 관리 및 SBOM 정책을 살펴보면 SW공급망 투명성 제공을 위한 제도 마련과 함께 ICT 정책으로 확대를 추진하고 있다. 이에 따라 향후 SW제품의 글로벌 진출을 위해서는 SBOM 관리가 필수적인 요소가 될 것으로 전망되며, SBOM 관련 정책사례, 적용 가이드 및 백서 등의 발간으로 SBOM 활용을 권고할 것으로 보인다.

우리나라의 경우 과학기술정보통신부는 ’23년 4월에 「소프트웨어 진흥 전략」을 발표하고[22], 세부 추진과제로 안전한 오픈소스SW 활용을 위해 라이선스 검증과 SBOM을 통해 투명한 SW공급망 관리를 지원하겠다는 계획을 소개한 바 있다.

최근 과학기술정보통신부와 한국소프트웨어산업협회(KOSA)는 소프트웨어(SW) 공급망 보안을 위해 ‘SW자재명세서(SBOM)’ 확산을 위한 민간 협의체를 구성하여 국내 산업 맞춤형 SBOM 규격을 마련하고, 국내 SBOM 인지 확산과 기업 간 교류 확대를 통한 공급망 보안 강화를 추진하며, 국내 정보보호 전문기업을 선정해 실증 사업을 추진하여 실증 결과를 바탕으로 SW공급망 보안 가이드라인을 마련할 방침이다[23]. 국내 SW공급망의 SBOM 도입은 초기 상태로, SBOM 생성, 유통, 활용 측면에서 정부와 기업의 적극적인 SBOM 도입 검토가 필요하며, 이를 위해 산업 도메인에 필요한 SBOM 활용 백서(포맷, 도구, 모범사례 등) 발간이 시급히 필요하다.

원내 SW결과물의 활용 증가에 따라 SW공급망 관리가 매우 중요해지고 있으며, 위탁·용역 등 외주 SW결과물에 대한 오픈소스관리 제도 및 SW결과물의 외부 배포 시 오픈소스심의 제도 운영 등은 필수적인 요건으로 인식되고 있다. 특히, SBOM을 활용한 SW공급망 관리는 투명하고 안전한 SW유통 환경을 제공하며, SW개발의 무결성과 투명성 제공을 통하여 SW결과물의 품질을 제고하고 나아가 조직의 SW기술 경쟁력을 향상할 수 있을 것으로 기대한다.

따라서 향후에는 SBOM 활용 기반의 효율적인 SW공급망 관리 체계와 다양한 분야에서의 실증 기반의 SBOM 관리 체계 마련이 필요하며, 시장의 요구사항을 반영한 표준규격과 적용 가이드라인 제공이 동반되어야 할 것이다.

용어해설

SW공급망 소프트웨어의 생성, 배포, 그리고 유지보수 등과 이 과정을 관리하고 자동화하기 위한 시스템과 도구

SBOM 소프트웨어 자재명세서, 소프트웨어에 포함된 컴포넌트명, 버전, 라이선스, 체크섬 정보와 같은 소프트웨어를 구성하고 있는 다양한 메타데이터의 목록

오픈소스관리 SW개발 시 오픈소스 사용 및 개발에 따른 오픈소스 라이선스/의존성/보안취약점 관리, 특허 정보 관리, 라이선스 검증결과서 작성 등의 계획 수립과 SW결과물의 계획 대비 결과 확인 업무

오픈소스심의 제도 자체 개발 SW결과물을 외부에 배포하기 전에 오픈소스 정보(이름, 버전, 라이선스, 사이트), 특허 등을 검토하고 배포에 따른 문제점 및 위험성 없는지 심의하는 제도

약어 정리

CAICT

China Academy of Information and Communications Technology

DCMS

Department for Digital, Culture, Media & Sport

DIGIT

Directorate-General for Informatics

D-SBOM

Distributed SBOM

EU-FOSSA

Free and Open Source Software Auditing

FOSSEPS

Free and Open Source Software European Public Services

CISA

Cybersecurity & Infrastructure Security Agency

CPE

Common Platform Enumeration

C-SCRM

Cybersecurity Supply Chain Risk Management

ISA

Interoperability solutions for public administrations, businesses and citizens

NCSC

National Cyber Security Centre

NTIA

National Telecommunications and Information Administration

NIST

National Institute of Standards and Technology

OMB

Office of Management and Budget

OpenSSF

Open Source Security Foundation

OSPO

Open Source Program Office

OWASP

Open Web Application Security Project

SBOM

Software Bill of Materials

SSDF

Secure Software Development Framework

SPDX

Software Package Data Exchange

SWID

Software Identity

TTA

Telecommunications Technology Association

VEX

Vulnerability Exploitability eXchange

참고문헌

그림 1

그림 2